Современные подключенные к Интернет системы домашней безопасности, как правило, соединяются через облако с мобильным устройством или веб-браузером пользователя, позволяя таким образом контролировать их работу. Подобная система состоит из множества различных устройств, таких как детекторы движения, контактные датчики, видеокамеры, "умные" замки, датчики утечки и присутствия. И, хотя все они предназначены для обеспечения домашней безопасности, последние исследования показали, что эти устройства имеют серьезные уязвимости, из-за чего возможность осуществлять мониторинг состояния дома и его окружения может иметь не только его владелец. Основная причина недостаточной защищенности подобных устройств - это отсутствие установленных стандартов для защиты "умных" домашних систем.

Недавно компания HP опубликовала отчет исследования параметров защищенности домашних охранных систем на примере 10 самых популярных систем безопасности для т.н. "умного подключенного дома". Специалисты компании смогли достаточно легко взломать все десять систем, воспользовавшись наличием целого ряда уязвимостей (слабая политика установки паролей, отсутствие блокировки аккаунтов, легко подбираемые имена пользователей), и удаленно собирать информацию о доме, включая информацию с видеокамер.

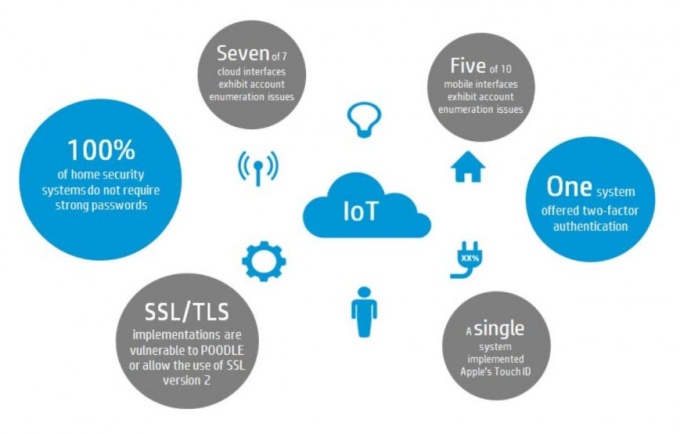

Исследователи нашли "пугающе большое количество проблем, связанных с идентификацией и авторизацией, а также с работой мобильных и облачных веб-интерфейсов". Что касается недостаточной защищенной аутентификации и авторизации, то:

- 100% систем позволяли использовать простые пароли;

- 100% систем нуждается в механизме блокировки аккаунта, который может предотвращать автоматизированные атаки;

- 100% систем не защищены от подбора аккаунта, позволяя преступникам угадать данные аутентификации и получить доступ;

- 4 из 7 систем, которые имеют камеры видеонаблюдения, предоставляют пользователю возможность предоставить видеодоступ дополнительным пользователям, что еще больше усугубляет проблему с подбором аккаунта;

- 2 системы предоставляли возможность передачи видео вообще без аутентификации;

- Только одна система требовала двухфакторную аутентификацию.

Очень важно для обеспечения защиты использовать правильно сконфигурированное шифрование передачи данных, но, по данным исследователей HP, в половине из протестированных систем конфигурация осуществлена неправильно, либо в них неправильно внедрена SSL/TLS. При этом 70% систем позволяли осуществлять неограниченную передачу данных аккаунта через незащищенный облачный интерфейс. Одна система обновляет ПО через FTP, что позволяет преступникам перехватить данные аккаунта и получить доступ на сервер обновлений с возможностью записи на него. Три из 10 систем позволяют пользователю при загрузке апгрейда решать, обновлять систему или нет.

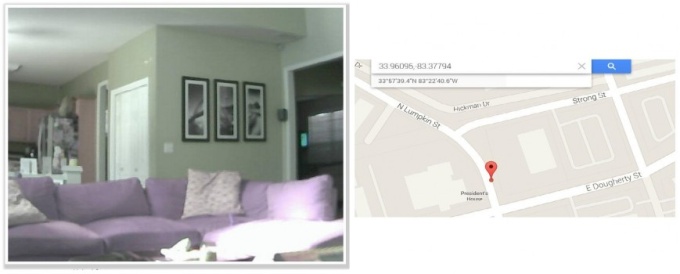

Если доступ к видео пользователь получает через облачный Интернет или мобильное приложение, то это же видео из любого места в мире может смотреть преступник с помощью взломанного аккаунта. К сожалению, большинство пользователей поняло это только недавно, когда был осуществлен массовый взлом беспроводных "видео-нянь" и преступники пообщались через них с родителями или детьми. Владельцы примерно 73 тысяч камер были ошеломлены, когда сайт Insecam показал собранные со всего мира картинки из камер видеонаблюдения, которые стали доступны для просмотра каждому желающему.

Компания HP умышленно не назвала производителей систем, которые были протестированы во время исследований. Если эти продукты или их производители будут публично поименованы, то это может вызвать массовый возврат устройств и другие проблемы для компаний. Это никому не нужно, поскольку ровно такие же проблемы существуют у всех остальных систем. Специалисты HP подготовили секретный список советов, которые были предоставлены производителям. При этом они предупредили, что если в течение 120 дней эти уязвимости не будут ликвидированы или публично отклонены, то список таких продуктов будет опубликован.

Все упомянутое выше справедливо и для продуктов, относящихся к сфере Интернета вещей, производителям которых также рекомендовано обратить внимание на эту проблему, иначе в будущем они столкнутся с непредсказуемой реакцией потребителей. Вернее, вполне предсказуемой, но очень неприятной. В своем предыдущем отчете, исследователи HP указали на примерно 25 уязвимостей, присущих протестированным домашним устройствам класса IoT, которые также не были поименованы. В списке проверенных компанией приборов были Smart TV, вебкамеры, "умные" термостаты, интеллектуальные электрические розетки, контроллеры садовых разбрызгивателей, замки, домашняя сигнализация, гаражные открывающие устройства, контрольные хабы и даже "умные" весы. Каждое из этих устройств имело функцию контроля с помощью смартфона и большинство из них было подключено к облачному сервису.

Аналогичное исследование провела компания Synack, которая провела тестирование 16 "умных" устройств. Каждое из них (за исключением одного) было "взломано" аналитиками компании менее, чем за 20 минут. Этим отличным от других устройством был детектор дыма Kidde.

Хотя детектор Kidde оказался самым защищенным устройством среди всех исследуемых гаджетов, остальные продукты из этой категории не смогли показать себя хорошо. Особенно неудачным оказался датчик FirstAlert.

Kidde RemoteLync — устройство, позволяющее быстро и легко улучшить существующую систему противопожарной безопасности. Гаджет представляет собой небольшой белый куб, который вставляется в розетку. Устройство занимается тем, что слушает окружающие звуки — если среди них вдруг обнаруживается писк детектора дыма, то RemoteLync незамедлительно подключается к локальной Wi-Fi-сети и отправляет оповещение своему владельцу на смартфон (поддерживаемые платформы — iOS и Android). Новинка может рассылать уведомления целой группе пользователей (соседям также не помешает узнать о пожаре) и даже самостоятельно звонить в экстренные службы.

Как утверждают разработчики, их решение совместимо со всеми UL-сертифицированными детекторами дыма и угарного газа, выпущенными после 1999 года. Учитывая чувствительность гаджета, одного экземпляра RemoteLync достаточно для наблюдения за небольшим частным домом. Утверждается, что новинка может работать даже в шумных условиях, игнорируя ненужные звуки.

В продажу Kidde RemoteLync поступит во втором квартале этого года. Ориентировочная стоимость — 100 долларов.